Il Protocole de bureau à distance (RDP) de Microsoft n'est toujours pas sûr, bien que Microsoft ait publié l'année dernière un correctif pour corriger une vulnérabilité importante, le CVE-2019-0887 rapporté par la société de cybersécurité Check Point Technologies.

Et c'est Check Point qui revient au bureau car il a constaté que, dans le correctif publié par Microsoft, une grande partie du problème était ignorée plutôt que résolue. Pour cette raison, Check Point a de nouveau contacté Microsoft, qui n'a pu s'empêcher de admettre la nouvelle vulnérabilité (largement le même que le précédent) en lui attribuant le code CVE-2020-0655. Tout cela dès février, mais le correctif pour cette deuxième vulnérabilité n'a même pas été publié dans les récentes mises à jour de sécurité de mai. À la grande surprise de Check Point lui-même, qui tire désormais les oreilles de Microsoft.

Qu'est-ce que le protocole de bureau à distance Microsoft

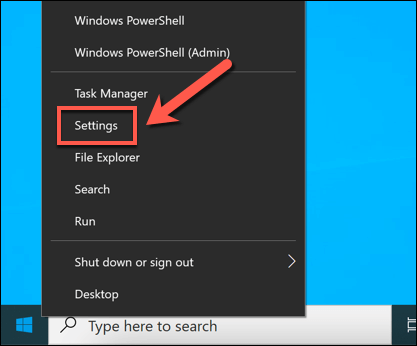

Il Remote Desktop Protocol est un protocole propriétaire de Microsoft, qui permet une connexion à distance entre ordinateurs via une interface graphique pratique. Il est implémenté via client, disponible pour Windows, Linux, macOS, Android, iOS. En pratique, c'est le protocole requis pour utiliser l'utilitaire Connexion Bureau à distance Windows, très courant aussi bien en entreprise que pour les réparations à distance d'ordinateurs Windows.

Pourquoi le protocole Remote Desktop est dangereux

L'année dernière, Check Point a découvert qu'il était possible d'effectuer une « attaque RDP inversée », c'est-à-dire exécution de code à distance sans autorisation de l'utilisateur, via les clients RDP pour les différents systèmes d'exploitation. Check Point a testé à la fois le client Microsoft officiel (c'est-à-dire son bureau à distance), ainsi que d'autres clients open source tels que rdesktop et FreeRDP. Microsoft avait officiellement corrigé cette faille (qui dépend du protocole et pas seulement du client), mais en réalité ce n'est pas le cas car Check Point a trouvé un autre moyen de contourner le correctif et d'exécuter du code malveillant tramite i client RDP.

Que faire pour ne pas risquer

Puisque le problème est toujours là, Check Point ne manque pas l'occasion de souligner que "C'est un mystère qu'un contournement aussi simple soit passé inaperçu pendant tant d'années dans le processus d'assainissement du noyau principal de Microsoft". Le conseil de la société de sécurité doit installer le correctif Microsoft pour fermer au moins une des vulnérabilités. Check Point demande également aux développeurs clients individuels d'agir sur leur logiciel jusqu'à ce que Microsoft décide de réellement fermer la faille au niveau du protocole.

Windows 10, Remote Desktop peut mettre vos données en danger