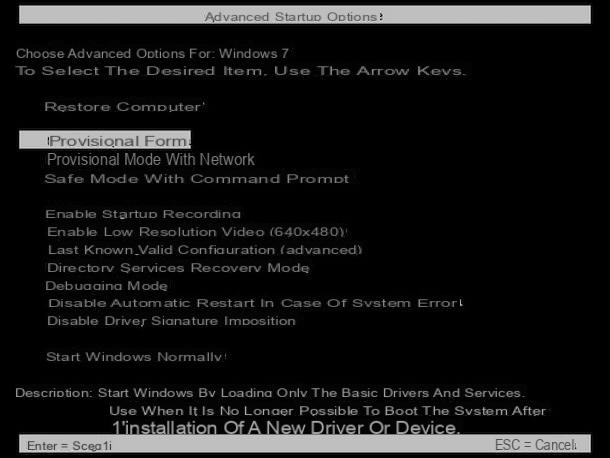

Il Protocolo de Área de Trabalho Remota (RDP) da Microsoft ainda não tem certeza, apesar de no ano passado a Microsoft ter lançado um patch para corrigir uma vulnerabilidade importante, o CVE-2019-0887 relatado pela empresa de segurança cibernética Check Point Technologies.

E é a Check Point que volta a cobrar porque descobriu que, no patch lançado pela Microsoft, grande parte do problema foi ignorado ao invés de resolvido. Por este motivo, a Check Point entrou em contato com a Microsoft novamente, o que não poderia ajudar, mas admitir a nova vulnerabilidade (basicamente o mesmo que o anterior) atribuindo-lhe o código CVE-2020-0655. Tudo isso já em fevereiro, mas o patch para essa segunda vulnerabilidade nem mesmo foi lançado nas atualizações de segurança de maio. Para grande surpresa da própria Check Point, que agora está chamando a atenção da Microsoft.

O que é o Microsoft Remote Desktop Protocol?

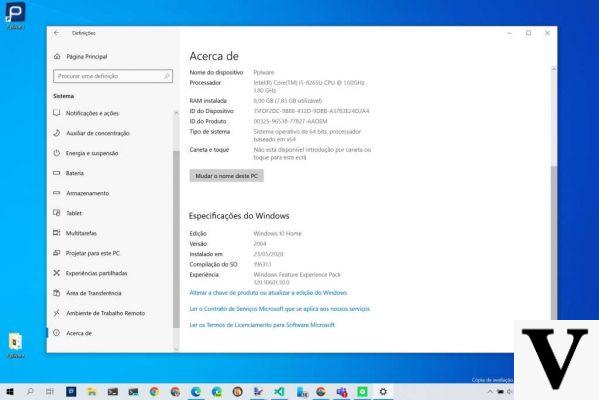

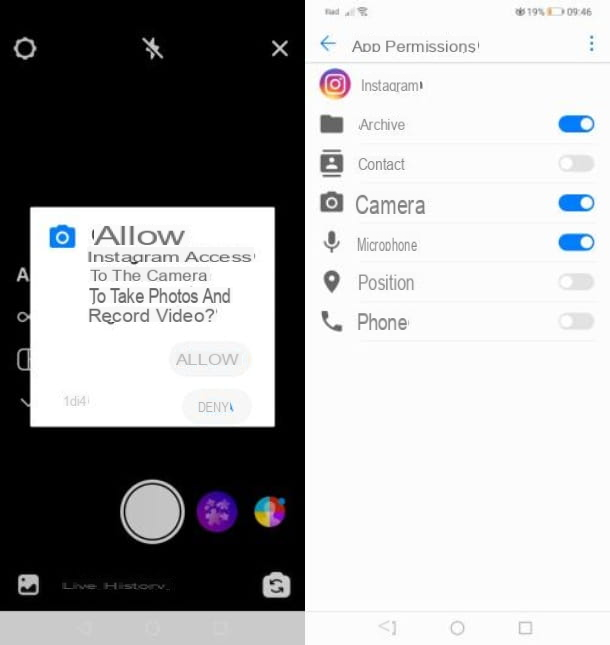

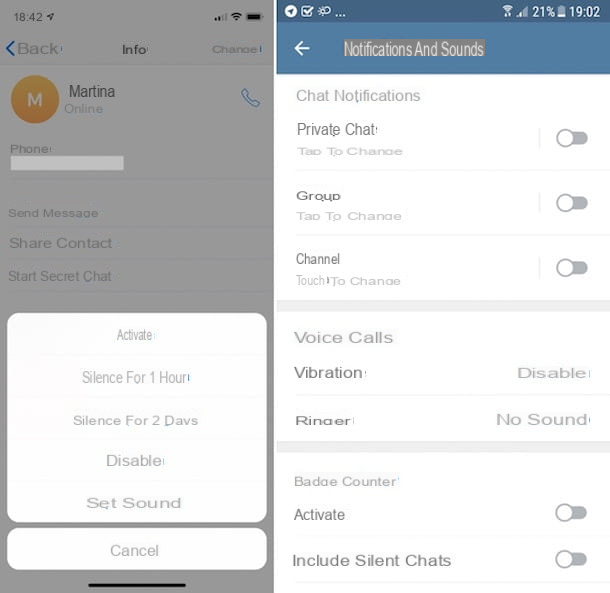

Il Remote Desktop Protocol é um protocolo proprietário da Microsoft, que permite a conexão remota entre computadores por meio de uma interface gráfica conveniente. É implementado via cliente, disponível para Windows, Linux, macOS, Android, iOS. Na prática, este é o protocolo necessário para usar o utilitário Conexão de Área de Trabalho Remota do Windows, muito comum em empresas e para reparos remotos de computadores Windows.

Por que o protocolo de área de trabalho remota é perigoso

No ano passado, a Check Point descobriu que era possível realizar um “Ataque RDP reverso“, isto é execução remota de código sem permissão do usuário, por meio dos clientes RDP para os vários sistemas operacionais. A Check Point testou o cliente oficial da Microsoft (ou seja, sua área de trabalho remota), bem como outros clientes de código aberto, como rdesktop e FreeRDP. A Microsoft corrigiu oficialmente esta falha (que depende do protocolo e não apenas do cliente), mas na realidade este não é o caso porque a Check Point descobriu outra maneira de contornar o patch e executar código malicioso via clientes RDP.

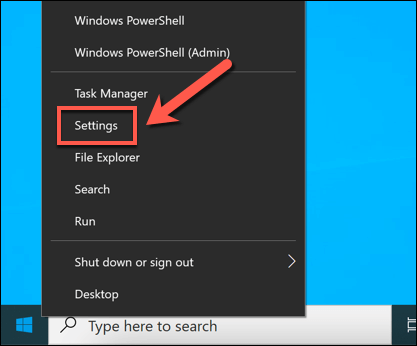

O que fazer para não arriscar

Como o problema ainda persiste, a Check Point não perde a oportunidade de apontar que "É um mistério que um bypass tão simples tenha passado despercebido por tantos anos no processo de higienização do núcleo principal da Microsoft". O conselho do empresa de segurança deve instalar o patch da Microsoft para fechar pelo menos uma das vulnerabilidades. A Check Point também pede aos desenvolvedores de clientes individuais que ajam em seus softwares até que a Microsoft decida fechar a falha no nível do protocolo.

Windows 10, Remote Desktop pode colocar seus dados em risco